Cara Masuk Ke Desktop Linux Anda Dengan Google Authenticator

Untuk keamanan tambahan, Anda dapat meminta a token otentikasi berbasis waktu serta kata sandi untuk masuk ke PC Linux Anda. Solusi ini menggunakan Google Authenticator dan aplikasi TOTP lainnya.

Proses ini dilakukan di Ubuntu 14.04 dengan standar desktop kesatuan dan manajer login LightDM, tetapi prinsipnya sama di sebagian besar distribusi dan desktop Linux.

Kami sebelumnya menunjukkan kepada Anda cara meminta Google Authenticator untuk akses jarak jauh melalui SSH , dan proses ini serupa. Ini tidak memerlukan aplikasi Google Authenticator, tetapi berfungsi dengan aplikasi apa pun yang kompatibel yang menerapkan skema autentikasi TOTP, termasuk Authy .

Instal PAM Google Authenticator

TERKAIT: Cara Mengamankan SSH dengan Otentikasi Dua Faktor Google Authenticator

Seperti saat mengatur ini untuk akses SSH, pertama-tama kita harus menginstal perangkat lunak PAM (pluggable-authentication module) yang sesuai. PAM adalah sistem yang memungkinkan kita untuk memasukkan berbagai jenis metode otentikasi ke dalam sistem Linux dan memerlukannya.

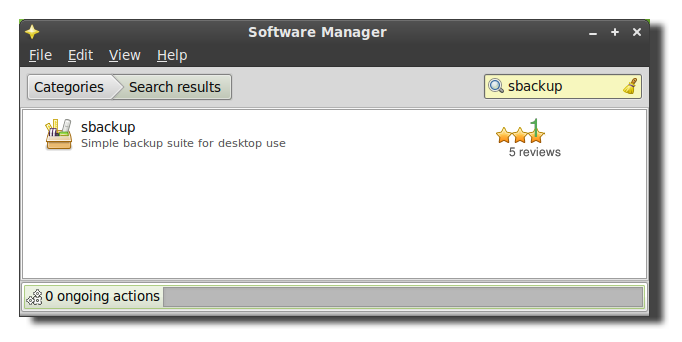

Di Ubuntu, perintah berikut akan menginstal PAM Google Authenticator. Buka jendela Terminal, ketik perintah berikut, tekan Enter, dan berikan kata sandi Anda. Sistem akan mengunduh PAM dari repositori perangkat lunak distribusi Linux Anda dan menginstalnya:

sudo apt-get install libpam-google-authenticator

Distribusi Linux lainnya diharapkan juga memiliki paket ini untuk kemudahan instalasi — buka repositori perangkat lunak distribusi Linux Anda dan lakukan pencarian untuk itu. Dalam skenario terburuk, Anda dapat menemukan kode sumber untuk modul PAM di GitHub dan kompilasi sendiri.

Seperti yang kami tunjukkan sebelumnya, solusi ini tidak bergantung pada menelepon ke rumah ke server Google. Ini menerapkan algoritma TOTP standar dan dapat digunakan bahkan ketika komputer Anda tidak memiliki akses Internet.

Buat Kunci Otentikasi Anda

Anda sekarang harus membuat kunci otentikasi rahasia dan memasukkannya ke dalam aplikasi Google Authenticator (atau aplikasi serupa) di ponsel Anda. Pertama, masuk sebagai akun pengguna Anda di sistem Linux Anda. Buka jendela terminal dan jalankan google-authenticator memerintah. Jenis kamu dan ikuti petunjuknya di sini. Ini akan membuat file khusus di direktori akun pengguna saat ini dengan informasi Google Authenticator.

Anda juga akan dipandu melalui proses memasukkan kode verifikasi dua faktor ke dalam Google Authenticator atau aplikasi TOTP serupa di ponsel cerdas Anda. Sistem Anda dapat menghasilkan kode QR yang dapat Anda pindai, atau Anda dapat mengetiknya secara manual.

Pastikan untuk mencatat kode gores darurat Anda, yang dapat Anda gunakan untuk masuk jika kehilangan ponsel.

Ikuti proses ini untuk setiap akun pengguna yang menggunakan komputer Anda. Misalnya, jika Anda satu-satunya orang yang menggunakan komputer Anda, Anda hanya dapat melakukannya sekali di akun pengguna biasa Anda. Jika Anda memiliki orang lain yang menggunakan komputer Anda, Anda ingin mereka masuk ke akun mereka sendiri dan membuat kode dua faktor yang sesuai untuk akun mereka sendiri sehingga mereka dapat masuk.

Aktifkan Otentikasi

Di sinilah hal-hal menjadi sedikit tidak pasti. Ketika kami menjelaskan cara mengaktifkan dua faktor untuk login SSH, kami hanya membutuhkannya untuk login SSH. Ini memastikan Anda masih bisa masuk secara lokal jika Anda kehilangan aplikasi autentikasi atau jika ada yang tidak beres.

IklanKarena kami akan mengaktifkan otentikasi dua faktor untuk login lokal, ada potensi masalah di sini. Jika terjadi kesalahan, Anda mungkin tidak dapat masuk. Mengingat hal itu, kami akan memandu Anda mengaktifkan ini hanya untuk login grafis. Ini memberi Anda pintu keluar jika Anda membutuhkannya.

Aktifkan Google Authenticator untuk Login Grafis di Ubuntu

Anda selalu dapat mengaktifkan otentikasi dua langkah hanya untuk login grafis, melewatkan persyaratan saat Anda login dari prompt teks. Ini berarti Anda dapat dengan mudah beralih ke terminal virtual, masuk ke sana, dan mengembalikan perubahan Anda sehingga Gogole Authenciator tidak diperlukan jika Anda mengalami masalah.

Tentu, ini membuka lubang di sistem otentikasi Anda, tapi penyerang dengan akses fisik ke sistem Anda sudah dapat mengeksploitasinya . Itulah mengapa otentikasi dua faktor sangat efektif untuk login jarak jauh melalui SSH.

Inilah cara melakukan ini untuk Ubuntu, yang menggunakan manajer login LightDM. Buka file LightDM untuk diedit dengan perintah seperti berikut:

sudo gedit /etc/pam.d/lightdm

(Ingat, langkah-langkah khusus ini hanya akan berfungsi jika distribusi Linux dan desktop Anda menggunakan manajer login LightDM.)

Tambahkan baris berikut ke akhir file, lalu simpan:

auth diperlukan pam_google_authenticator.so nullok

Bit nullok di bagian akhir memberi tahu sistem untuk mengizinkan pengguna masuk meskipun mereka belum menjalankan perintah google-authenticator untuk menyiapkan autentikasi dua faktor. Jika mereka telah mengaturnya, mereka harus memasukkan kode berbasis waktu — jika tidak, mereka tidak akan melakukannya. Hapus nullok dan akun pengguna yang belum menyiapkan kode Google Authenticator tidak akan dapat masuk secara grafis.

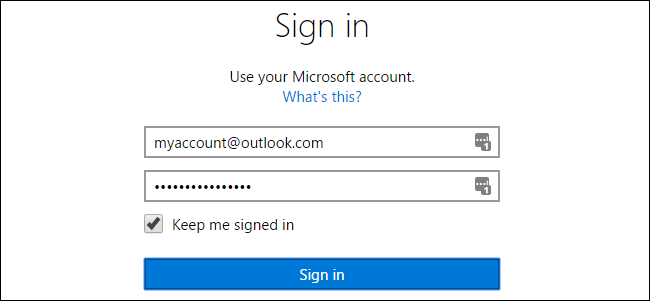

Saat berikutnya pengguna masuk secara grafis, mereka akan dimintai sandi dan kemudian dimintai kode verifikasi saat ini yang ditampilkan di ponsel mereka. Jika mereka tidak memasukkan kode verifikasi, mereka tidak akan diizinkan untuk masuk.

Prosesnya harus cukup mirip untuk distribusi dan desktop Linux lainnya, karena sebagian besar manajer sesi desktop Linux menggunakan PAM. Anda mungkin hanya perlu mengedit file yang berbeda dengan sesuatu yang mirip untuk mengaktifkan modul PAM yang sesuai.

Jika Anda Menggunakan Enkripsi Direktori Rumah

Rilis Ubuntu yang lebih lama menawarkan kemudahan opsi enkripsi folder rumah yang mengenkripsi seluruh direktori home Anda sampai Anda memasukkan kata sandi Anda. Secara khusus, ini menggunakan ecryptfs. Namun, karena perangkat lunak PAM bergantung pada file Google Authenticator yang disimpan di direktori beranda Anda secara default, enkripsi mengganggu pembacaan file PAM kecuali Anda memastikannya tersedia dalam bentuk tidak terenkripsi ke sistem sebelum Anda masuk. yang README untuk informasi lebih lanjut tentang menghindari masalah ini jika Anda masih menggunakan opsi enkripsi direktori home yang tidak digunakan lagi.

IklanVersi modern dari penawaran Ubuntu enkripsi disk penuh sebagai gantinya, yang akan berfungsi dengan baik dengan opsi di atas. Anda tidak perlu melakukan sesuatu yang istimewa

Bantuan, Ini Rusak!

Karena kami baru saja mengaktifkan ini untuk login grafis, seharusnya mudah dinonaktifkan jika menyebabkan masalah. Tekan kombinasi tombol seperti Ctrl + Alt + F2 untuk mengakses terminal virtual dan masuk ke sana dengan nama pengguna dan kata sandi Anda. Anda kemudian dapat menggunakan perintah seperti sudo nano /etc/pam.d/lightdm untuk membuka file yang akan diedit di editor teks terminal. Menggunakan panduan kami untuk Nano untuk menghapus baris dan menyimpan file, dan Anda akan dapat masuk kembali secara normal.

Anda juga dapat memaksa Google Authenticator diperlukan untuk jenis login lain — bahkan mungkin semua login sistem — dengan menambahkan baris auth diperlukan pam_google_authenticator.so ke file konfigurasi PAM lainnya. Berhati-hatilah jika Anda melakukan ini. Dan ingat, Anda mungkin ingin menambahkan nullok sehingga pengguna yang belum melalui proses penyiapan masih dapat masuk.

Dokumentasi lebih lanjut tentang cara menggunakan dan mengatur modul PAM ini dapat ditemukan di file README perangkat lunak di GitHub .

BACA BERIKUTNYA- › Apa itu Perlindungan Jatuh MIL-SPEC?

- › 5 Situs Web yang Harus Ditandai Setiap Pengguna Linux

- › Cara Menemukan Spotify Anda Dibungkus 2021

- › Folder Komputer Adalah 40: Bagaimana Xerox Star Membuat Desktop

- & rsaquo; Cyber Monday 2021: Penawaran Teknologi Terbaik

- › Fungsi vs Rumus di Microsoft Excel: Apa Bedanya?

Chris Hoffman

Chris Hoffman Chris Hoffman adalah Pemimpin Redaksi How-To Geek. Dia menulis tentang teknologi selama lebih dari satu dekade dan menjadi kolumnis PCWorld selama dua tahun. Chris telah menulis untuk The New York Times, telah diwawancarai sebagai pakar teknologi di stasiun TV seperti NBC 6 Miami, dan karyanya diliput oleh outlet berita seperti BBC. Sejak 2011, Chris telah menulis lebih dari 2.000 artikel yang telah dibaca hampir satu miliar kali --- dan itu hanya di sini di How-To Geek.

Baca Bio Lengkap